Jenkins 취약점 이슈 해결하기 (CVE-2023-25765)

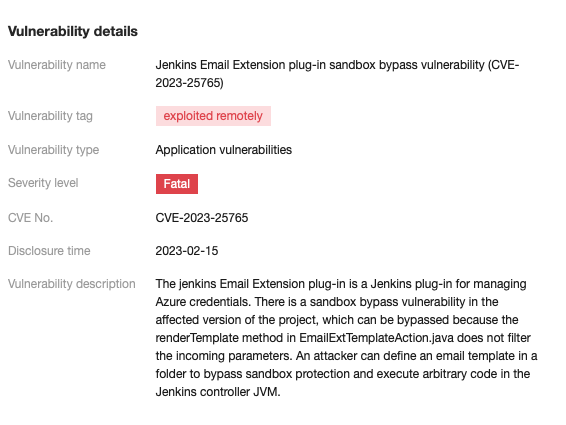

Jenkins Email Extension 플러그인에서 발견된 심각한 보안 취약점(CVE-2023-25765)을 해결한 과정을 공유합니다.

Jenkins 취약점 이슈 해결하기 (CVE-2023-25765)

하루는 클라우드 서비스의 CWPP(Cloud Workload Protection Platform)에서 Jenkins 서버가 떠있는 인스턴스에 심각한 취약점이 발견되었다고 알람이 왔어요.

원인을 파악해보니 Jenkins Email Extension Plugin에서 취약점이 발견되었습니다.

이슈 번호: CVE-2023-25765

취약점 유형: Script Security sandbox bypass vulnerability

영향 받는 버전: Email Extension Plugin 2.93 이하

심각도: Critical

이 취약점은 공격자가 Jenkins의 Script Security 샌드박스를 우회하여 임의의 코드를 실행할 수 있게 하는 심각한 보안 문제입니다.

해결 방법

해당 플러그인의 2.93버전 이하에서 발견되는 이슈였습니다. 버전을 2.93.1 이상으로 업그레이드하면 해결돼요.

1

2

3

# CentOS 기반

sudo rpm --import https://pkg.jenkins.io/redhat/jenkins.io-2023.key

yum update jenkins -y

만약 Jenkins 버전을 업데이트했는데 Jenkins가 실행이 안된다면 JDK 버전을 확인해봐야 해요.

Jenkins v2.375.1-1.1 버전부터는 JDK 11 이상이 필요합니다.

1

2

curl -L https://corretto.aws/downloads/latest/amazon-corretto-11-x64-linux-jdk.rpm -o jdk11.rpm

yum install jdk11.rpm

정리

해결 단계

- 취약점 발견: CWPP 알람으로 취약점 인지

- 원인 파악: Email Extension Plugin 버전 확인

- Jenkins 업그레이드: 최신 버전으로 업데이트

- JDK 호환성 확인: 필요 시 JDK 11+ 설치

- 검증: 업그레이드 후 정상 동작 및 취약점 해소 확인

보안 모범 사례:

- Jenkins Security Advisory 모니터링

- 자동화된 취약점 스캔 도구 활용

- 플러그인은 필요한 것만 설치

- 정기적인 보안 패치 적용

참고 자료:

This post is licensed under

CC BY 4.0

by the author.